随着移动通信技术的发展和移动智能终端的普及,移动政务办公已经成为必然趋势,在这一趋势下,敏感甚至涉密的政务数据和办公终端走出政务部门的安全边界将成为普遍现象。尽管移动政务应用已经采用许多安全机制,但是移动网络开放、移动终端难以管控等因素增加了移动政务办公的失泄密风险。本文结合隔空盗刷银行卡事件的原理,介绍移动通信网络和移动应用存在的安全漏洞,分析上述漏洞导致的失泄密风险,并给出相应的安全防护建议。

事件回顾

2018年12月21日,广东佛山的李先生到广西柳州出差,入住某酒店。次日清晨李先生醒来后,发现手机收到大量发送验证码的短信和多条工商银行发来的短信,告知其工商银行卡内的7万余元存款经多次消费已近花光。两天后,同样诡异的场景在柳州某小区再次出现。居民何女士起床后发现手机接收到大量发送验证码的短信,其交通银行卡被盗刷3万余元。

图 1 受害人收到的提示短信

柳州警方立即成立专案组,将3名嫌疑人抓捕归案。据交代,嫌疑人雷某和雷某斌负责利用嗅探设备窃取受害人手机信息,接收验证码短信,分析机主身份证绑定的支付宝账号和银行卡号,徐某则负责“加工”窃取来的信息,并在第三方支付平台盗刷。从而在没有接触受害人手机、银行卡且事先不知道其密码的情况下,通过“隔空取物”的方式取走受害人银行卡里的资金。

图 2 警方缴获的嗅探设备

在公众的印象中,“隔空取物”一般出现在魔术表演节目或仙侠小说的桥段中。其实,此类无触式隔空盗刷现身于世的时间并不长,属于新型电信诈骗案件,其工作原理说起来也并不复杂。我们日常使用的许多App登录及操作,都可以通过手机号码加短信验证码的方式实现,而手机号码和短信内容可以通过专用电子设备来获取。即,作案人员首先使用侦码设备获取一定范围内用户的手机号码和短信内容,然后利用获取的手机号登录支付平台,再用嗅探设备获取手机验证码,最后登录平台操控用户资金账户进行转账或消费。

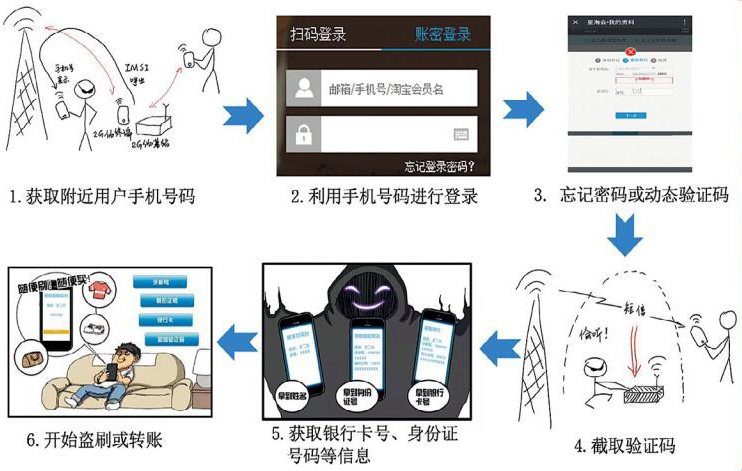

图 3 隔空盗刷的原理

隔空盗刷的具体实现步骤如图3所示:

1.利用侦码设备采集附近(通常是500米以内范围)处于开机状态的手机号码;

2.利用采集到的手机号码登录支付宝、京东、网银等App;

3.选择“忘记密码”,通过短信来验证用户,或选择动态验证码方式来登录;

4.利用嗅探设备捕获短信验证码;

5.输入短信验证码登录App,可以获取该用户的银行卡号、身份证号码等信息;

6.开始盗刷或转账。

经过如此这般的一步步操作,一次“隔空取物”式的盗刷就“完美”实现了。需要指出的是,由于嗅探设备只能同时获取发给手机用户的短信,并不能拦截短信,所以作案人员通常选择在深夜受害人熟睡的时间作案,此时受害人不会察觉手机收到一连串短信以及“躺”在银行卡中的钱财已经被人“搬运”。

无触窃密风险分析

隔空盗刷同时利用了移动通信网络和App的安全漏洞,从而登录用户App,并进行相关操作。柳州隔空盗刷作案嫌犯的主要目的是非法获取财产,但实际上利用这种方式,除了可以非法盗刷,还可以爬取App中的日志、位置、联系人等用户隐私信息,特别是随着移动政务办公应用的推广,甚至可以窃取办公App里的敏感信息。这种风险的存在,不能不引起我们的高度警惕。笔者拟对此作进一步分析,先来看一下图4。

图 4 隔空窃密示意

图中,前端设备(可以是移动式也可以是固定式)完成对目标手机的号码、短信、App日志、App数据等信息的获取,并将用户信息通过互联网发送至数据分析服务器;分析服务器接收和保存前端设备发送的目标用户信息,并对这些信息进行关联分析,窃取用户敏感信息。

利用上述方式,既可以对重要目标进行跟踪数据采集,也可以通过区域布控,对特殊人群进行定点数据采集,由此可能产生的窃密风险包括:

1.人物画像:通过对采集到的数据进行综合分析,建立人物基础档案(库),收录包括户籍信息、证件信息、生活服务注册信息、资产信息、地址信息等多维度的人物基础信息;

2.敏感信息获取:对采集到的App数据进行清洗、补全、标注等处理,可以提取其中的敏感信息;

3.即时通信分析:通过对目标即时通信数据进行关联分析,还原聊天内容和时间,以可视化方式展示即时通信好友信息、群组关系、聊天记录、收藏信息、朋友圈发布信息等;

4.人物地址分析:通过各种App地址信息,进行标准化处理,分析常去地、落脚点、工作地,以热力图展示目标人物的活跃区域;

5.潜在人物关系分析:通过对App数据的订单接收、联系人、聊天记录等关系数据,以权重算法计算出关系人的亲密度,分析出目标潜在人物关系;

6.人物活动时光轴:通过App采集的人物活动信息,结合时间维度,绘制目标活动轨迹信息。

防范建议

针对移动通信网络和App验证方式存在漏洞而导致的隔空无触窃密风险,笔者建议从以下方面进行安全防范。

1.注意手机信号模式的突然改变。侦码设备通常只能获取2G模式手机的手机号码,对于3G/4G/5G手机,需要将其降至2G才能获取手机号码。因此,在稳定的3G/4G/5G网络环境下,如果手机信号突然降到2G,要及时更换网络环境,重新连接真实基站,检查可能出现的移动App异常恶意操作情况。

2.长时间不使用手机时(比如夜晚)要进行关机操作。侦码设备和嗅探设备只能在手机处于开机状态时才会起作用,因此,如果长时间不使用手机,要关机或开启飞行模式,避免被攻击窃密。

3.收到可疑短信时要及时处理。许多嗅探设备并不影响正常手机接收短信,一旦发现可疑验证码短信,要及时关机以避免其他App被伪装登录、窃密,并且及时联系短信验证码对应的App后台,以阻止该App信息的进一步泄露。

4.增强移动政务办公App的安全验证方式。短信验证码是当前许多App普遍采用的认证方式之一,但也是最容易受到攻击的认证方式之一。因此,需要对移动政务办公中使用的App开启高级验证,如指纹识别、声纹识别等。

5.实施对移动政务办公App的安全监管。由于在移动政务办公过程中面临多种窃密风险,因此需要采集移动政务办公过程中的终端信息、移动网络环境、操作行为等信息,并对其进行分析,监测是否存在异常的登录终端、网络环境、操作行为等,一旦发现异常要及时进行处理,以求尽可能地规避安全风险。

粤公网安备44010602003681号

粤公网安备44010602003681号